1. Actualiza tu sistema operativo

¿Cuándo actualizaste tu sistema por última vez? Ya seas usuario de Windows, de GNU/Linux o de Mac, esta es una buena práctica que nunca debes dejar pasar por alto. Piensa que cada día se descubren nuevos fallos en los sistemas operativos, vulnerabilidades o bugs. Llámalo como quieras.

Las actualizaciones del SO suelen arreglar dichos fallos, de modo que si te acostumbras a actualizar tu PC de forma constante, reduces el riesgo de verte afectado por los mismos.

2. Actualiza tus aplicaciones

¡El software avanza rápido!, así que lo más probable es que ese procesador de textos que te instalaste hace ya un año esté anticuado. A no ser, claro, que lo hayas actualizado.

¿Te preocupas en actualizar las versiones de tus aplicaciones? Es importante que lo hagas para aumentar la seguridad de tu equipo. Cada día se descubren nuevas vulnerabilidades en el software que las correspondientes actualizaciones vienen a solucionar.

3. Compra un antivirus

La opción más sencilla en lo que a virus se refiere es comprar un buen antivirus y mantenerlo actualizado.

Antivirus

Panda, Avast, Norton, Bitdefender, Avira, Kaspersky o Symantec, cualquiera de estas opciones, que se corresponden con los antivirus más populares, es buena para proteger tu ordenador.

Personalmente utilizo Kaspersky y la verdad es que a mí me va muy bien. Nunca he tenido ningún problema, pero esto es porque, además, yo pongo en práctica las medidas de seguridad básicas que comparto hoy contigo en este post.

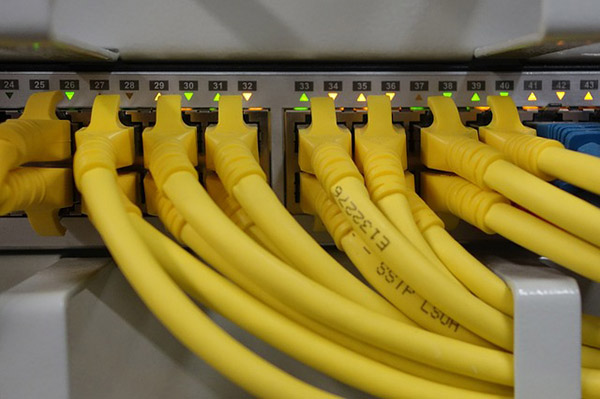

4. Instala un cortafuegos

Los cortafuegos (firewalls, en inglés) son aplicaciones de seguridad que vigilan el tráfico entrante y saliente de tu conexión a Internet para proteger tu sistema.

Cortafuegos

Generalmente, los antivirus comerciales populares que hemos listado antes vienen de fábrica con uno, así que lo más sencillo es comprarte un buen antivirus (recuerda mantenerlo siempre actualizado) y activar su cortafuegos.

5. Contraseñas seguras

¿Quién no es usuario/a de Google, Facebook, Dropbox, Yahoo, Outlook o Twitter? Esto son solo algunos ejemplos de servicios a disposición de los internautas. ¡La lista es larguísima! Para utilizarlos debes usar contraseñas, y tienen que ser difíciles, seguras, para que nadie consiga adivinarlas.

Ten en cuenta que existen programas maliciosos y crackers que andan por ahí, que se dedican a intentar adivinar tus contraseñas por medio de lo que se llama la «fuerza bruta», la prueba y el error. Concretamente, están los así llamados ataques de diccionario, que son robots que intentan adivinar passwords fáciles que pueden encontrarse en un diccionario.

Utilizar contraseñas tales como capricornio, delfín azul, maría luisa, o marzo2015; en definitiva, cualquier combinación de palabras que pueda deducirse de forma robótica, con la ayuda de un diccionario, es un riesgo.

Muy al contrario, construye contraseñas largas que combinen letras mayúsculas, minúsculas, números y caracteres especiales como el punto, el guión bajo o el guión medio; por ejemplo:

2PikbHnqHKifJx0Ul3ZztLq6Htuop6j_Wy

qzWObDW_wvNJY4kQGvjgjKo-p8CvpQusT_

M8AnL9jo_IyISkCL3sztO877ITy1ofQMnI

Lo cierto es que no hay consenso sobre la longitud mínima de una contraseña, algunos expertos dicen que 20 caracteres es lo mínimo. Personalmente, mis contraseñas tienen todas más de 32 caracteres de longitud, lo que, por cierto, ya recibe el nombre de passphrase, en vez de contraseña.

Una frase secreta de ejemplo fácil de recordar:

y0_am0.1os_Mund0s.5utiL35-ingRavid0s_yG3nt1l3s-C0m0.p0mpAs.d3-ja90n

Como ves, tus frases pueden ser fáciles de recordar (yo amo los mundos sutiles ingrávidos y gentiles como pompas de jabón) si luego utilizas algún truco o secuencia mnemotécnica que solo conoces tú, que te ayude a intercambiar algunas letras por números, como muestra el ejemplo anterior.

Es importante que tu frase final combine números, letras mayúsculas y minúsculas, y otros caracteres como el punto, el guión medio, etc. Esto es por una cuestión matemática y probabilística, para que tu frase sea extremadamente difícil de adivinar por medios automáticos de prueba y error.

Utiliza passphrases (frases secretas) en vez de contraseñas. Esto es más seguro. Google, Twitter, WordPress y la mayoría de servicios Web 2.0 permiten utilizar frases secretas largas.

Desconfía de aquellos servicios que no te dejan utilizar frases secretas largas que incluyen letras mayúsculas, minúsculas, números y caracteres especiales.

Por último, pero no menos importante: ¡actualiza tus contraseñas de forma regular y frecuente! La frecuencia de cambio de contraseña depende de la importancia del servicio que quieres proteger; tanto más importante, hay que cambiar la contraseña más frecuentemente.

6. Instala un software gestor de contraseñas

Estamos pues de acuerdo en que hoy en día hay decenas, cientos de servicios de Internet, que requieren el uso de una contraseña o frase secreta larga de más de 20 caracteres.

Naturalmente, como somos personas, no podemos memorizar todas las contraseñas seguras tales como 2PikbHnqHKifJx0Ul3ZztLq6Htuop6j_Wy o M8AnL9jo_IyISkCL3sztO877ITy1ofQMnI.

Para solucionar este problema vienen al rescate las aplicaciones gestoras de contraseñas. Nosotros ya hablamos de ellas en este post, ¿recuerdas?

Utiliza KeyPass para gestionar tus contraseñas seguras.

7. Haz copias de seguridad

¿Qué pasaría si tu ordenador portátil se cayera al agua un día cualquiera y dejara de funcionar? Dependiendo del valor que tengan tus datos, tendrías que realizar copias de seguridad de los mismos de vez en cuando.

Hacer copias de seguridad

Tratándose de un ordenador personal, es interesante que valores la información que almacenas y que actúes en consecuencia, haciendo un backup en una unidad externa cada semana, cada quince días o cada mes.

8. Haz operaciones sensibles (compras, transferencias, etc.) en webs con https

Vivimos en un mundo globalizado e interconectado donde cada día se intercambian millones y millones de datos. Algunos de estos datos son especialmente sensibles, por ejemplo, el DNI de una persona, una transacción comercial, o la información de una tarjeta de crédito.

Estos datos deben viajar por conexiones seguras https, en vez de conexiones normales http. Entonces, como usuaria o usuario de Internet, debes asegurarte de que te conectas a un sitio web seguro https siempre que llevas a cabo una operación sensible, por ejemplo una compra o una transferencia bancaria.

HTTPS es seguro

Las páginas web serias de banca electrónica y los servicios de pagos electrónicos como PayPal siempre implementan https para llevar a cabo estas acciones. HTTPS es una garantía de seguridad.

¿Te has fijado si tiene https tal o cual tienda virtual donde piensas comprar alguna cosa? Nunca compres en una tienda virtual que no tenga https. En ese caso, tus datos no viajarán encriptados por la red de modo que cualquier persona que consiga monitorizar aquella transacción, podrá hacerse pasar por ti fácilmente a partir de ese momento.

Recuerda. HTTPS sirve para encriptar tus datos, para que nadie consiga ver la información que intercambias con tal o cual website en el momento de hacer alguna cosa: realizar una compra, consultar tus datos de usuario en algún website donde estás registrada o registrado, etc.

9. ¡Cuidado con el phising!

El phising es cuando recibes un email que parece que es de un servicio conocido, de confianza, que tú utilizas, por ejemplo, el eBanco X, que te explica un rollo cualquiera (por ejemplo, que se les han estropeado los ordenadores y que necesitan tus datos) para, al final, pedirte que tú les envíes tus credenciales de acceso.

Pues bien, debes saber que el eBanco X nunca hará eso. Tienes que ser consciente del peligro que entraña el phising, conocerlo, y saber actuar frente a él.

Por cierto, uno de los objetivos habituales de los ciberdelincuentes son los usuarios de servicios de banca en línea. Si alguna vez recibes uno de estos mensajes sospechosos comunícaselo al eBanco X para que lo analice.

10. No intercambies información sensible sin encriptar

Otro fallo habitual es intercambiar con alguien de confianza algún dato sensible (DNI, tarjeta de crédito, etc.) a través del correo electrónico, o en una red social, pero sin encriptar. Ten en cuenta que, al fin y al cabo, esa información quedará almacenada así como la intercambiaste, sin encriptar, en el servidor de una empresa que tú no puedes gestionar.